El escenario es el siguiente:

Se desea crear una instancia nueva de una granja de SharePoint 2013 en la nube de Azure para reducir los costos de operación e inversión, el cliente solicita que los usuarios de su red interna puedan autenticarse con sus mismas credenciales en Azure y con la mínima configuración posible.

Cuales son los requerimientos básicos entonces para este escenario:

1) Contar con una suscripción en Azure

2) Contar con una Directorio Activo Local

3) Realizar una Conexión VPN Sitio a Sitio desde el portal de Azuren

4) Una Virtual con Windows Server y AD DirSync para sincronizar los usuarios de la red interna con el Directorio Activo de Azure

5) Dos Virtuales conectadas al dominio local por medio de la VPN para SQL Server y SharePoint 2015

6) Configurar la Aplicación Web en SharePoint para utilizar el Directorio Activo de Azure como proveedor de autenticación

NOTA: Este escenario es valido si no se esta migrando contenido de SharePoint de la red interna a la nube de Azure, ya que a nivel de permisos en SharePoint el usuario de Windows la red interna se registra de otra forma distinta a la del proveedor de Azure. El formato tradicional de usuario de red en SharePoint se registra de la siguiente forma: [dominio]/[nombre usuario] (Ej: midominio\elusuario) y los usuarios del Directorio de Azure son reconocidos con el siguiente formato [Proveedor Azure]:[Nombre de Usuario en formato upn] (Ej.: [Proveedor Azure]miusuario@midominio.com). Además los usuarios de red utilizan el siguiente prefijo en el formato i:0#.w y los usuarios autenticados por el Directorio de Azure con el siguiente prefijo: i:0e.t . (Dando a entender que el primero es Windows y el segundo externo).

Que beneficios nos provee Azure como plataforma. Pues son muchos pero entre los que más se agradece son los siguientes:

1) Azure solo cobra por uso, es decir si tengo reservado un espacio de almacenamiento no me cobra por ello solo el que ocupo. No me cobra por la VM mientras este apagado por ejemplo. O la VPN solo cuando este trasfiriendo paquetes de un lado a otro.

2) Se cuenta con IP públicas por cada máquina virtual y nombres públicos accesibles desde el internet

3) Una vez familiarizado con el portal y sus opciones, es relativamente fácil la configuración del ambiente y la seguridad, como por ejemplo habilitar o deshabilitar el acceso a las virtuales por Escritorio Remoto, HTTP, IMAP, etc.

4) Contar con Servicio de Directorio Activo disponible de forma inmediata, para utilizar como proveedor de autenticación en una granja de SharePoint.

Resumen del procedimiento

1) Adquirir una suscripción en Azure http://azure.microsoft.com/en-us/pricing/free-trial/

2) Establecer una VPN sitio a sitio https://msdn.microsoft.com/es-es/library/azure/dn636917.aspx

La idea fundamental de la VPN este establecer un tunel privado en Internet para conectar las dos redes (local/nube). Para ellos es necesario de lado del cliente contar con un Equipo de enrutamiento de Red o Router. Es necesario para configurarlo asignar IPs de lado de Azure que no colisionen con el rango de IPs de la red interna y que el rango asignado de ambos lados sea el mismo. Es muy importante en esta configuración manejar la misma máscara supongamos que en el ejemplo de arriba estamos usando al configuración 192.168.1.0/24 eso define una máscara de IP por lo que de lado de Azure debemos manejar la misma máscara es decir 192.168.2.0/24. El rango de IP locales configuradas deberán contener las IPS donde están los servidores DC y DNS ya que más tarde se utilizaran para conectar las virtuales a ese dominio. Para configurar la VPN Ambos tienen que conocer las puertas de enlaces, rangos de IPs y la llave Pre-Shared, y la información de ambas fases. Por ejemplo:

Puerta de enlace intranet es en el ejemplo de arriba 192.168.1.11 y de lado de Azure es 192.168.2.11.

Fase I

authentication: pre-share

encryption: aes-256

hashing: hash sha

Key group: Deffi

lifetime: 28800

Fase II – Configuración IPSEC

esp-aes-256 esp-sha-hmac

lifetime seconds 3600

lifetime kilobytes 102400000

La información de las fases es extraída del script generado para los dispositivos como CISCO en el siguiente enlace:

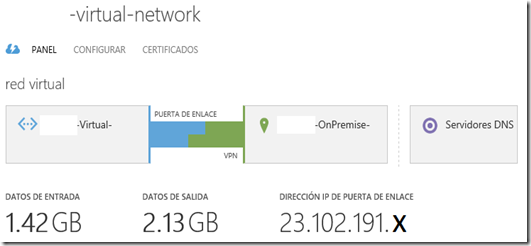

Si es exitosa veras una imagen similar a la de abajo.

3) Establecer un grupo de afinidad geográfico para asociar máquinas virtuales. Esto es importante para reducir el tiempo de retraso por la ubicación geográfica y para que las maquines se puedan ver entre ellas.

4) Una Virtual con Windows Server y AD DirSync para sincronizar los usuarios de la red interna con el Directorio Activo de Azure

Importante en este procedimiento es crear una cuenta de servicio en Azure AD y asignarle el permiso de Global Admin. Eso lo hacemos en la edición del perfil del usuario dentro del Active Directory de Azure como se muestra en la imagen de abajo.

Para revisar los prerrequisitos de Azure Dir Sync el siguiente enlace:

https://msdn.microsoft.com/en-us/library/azure/jj151831.aspx?f=255&MSPPError=-2147217396

5) Crear las máquinas virtuales http://azure.microsoft.com/en-us/documentation/articles/virtual-machines-windows-tutorial/

Para crear las máquinas virtuales tenemos dos opciones de la galeria de Azure o bien de una imagen que hayamos subido. En mi caso fue de una imagen que subimos ya que el cliente tenía su licencia de Windows. Para ello fue necesario crear la virtual en Hyper-V instalar el sistema operativo del cliente y ejecutar la utileria sysprep para poder subir el archivo vhd, el resto del software lo podemos descargar vía suscripción desde el internet disponible en Azure luego de leventar la virtual. El procedimiento para subir la vitual es la siguiente:

6) Configurar la Aplicación Web en SharePoint para utilizar el Directorio Activo de Azure como proveedor de autenticación

Para realizar esta configuración los dejo con tres enlaces que los ayudarán. Lean los detenidamente y que no se les pase ningún detalle. Mucho ojo con los FQDN y URL que deberán indicar ya que allí pueden tener problemas, puede eliminar y crear de nuevo las reglas de grupo el Proveedor de Identidad WS-Federation o el certificado, sin problema, solo asegúrense de hacerlo bien.

Oficial de Microsoft:

https://technet.microsoft.com/en-us/library/dn635311(v=office.15).aspx

Artículo de Fuse Collaboraton services

Y de Patterns & practices

https://msdn.microsoft.com/en-us/practices/dn635311(v=office.14)

En este artículo vimos como configurar un pequeña granja de SharePoint pero en la nube de Azure, una tendencia cada vez más común dentro de las organizaciones.

Hasta la próxima,

Juan Manuel Herrera Ocheita

Hola, me pierdo en el paso 3) Realizar una Conexión VPN Sitio a Sitio desde el portal de Azure

ResponderBorrar¿Para hacer eso tengo que seguir estos pasos?

https://msdn.microsoft.com/es-es/library/azure/dn636917.aspx

Después, intentaré sincronizarlo con mi Active Directory local utilizando Azure Active Directory Connect (preview). ¿Debo tener el Active Directory Federation Services instalado?

Aparte, tengo otra pregunta: ¿Cómo se crean diferentes perfiles en Active Directory para asociarlos luego a los usuarios?

Necesito respuesta urgente, y una forma de contacto con usted, si es capaz de responderme a estas preguntas. Me vendría muy bien su ayuda. Muchas gracias.

Hola, me pierdo en el paso 3) Realizar una Conexión VPN Sitio a Sitio desde el portal de Azure

ResponderBorrar¿Para hacer eso tengo que seguir estos pasos?

https://msdn.microsoft.com/es-es/library/azure/dn636917.aspx

Después, intentaré sincronizarlo con mi Active Directory local utilizando Azure Active Directory Connect (preview). ¿Debo tener el Active Directory Federation Services instalado?

Aparte, tengo otra pregunta: ¿Cómo se crean diferentes perfiles en Active Directory para asociarlos luego a los usuarios?

Necesito respuesta urgente, y una forma de contacto con usted, si es capaz de responderme a estas preguntas. Me vendría muy bien su ayuda. Muchas gracias.

Alejandra tu tienes que realizar la VPN Sitio a Sitio, desde Azure con un equipo Router; Cisco por ejemplo y dentro del portal de administración de azure te da la opción de generar un script para algunos equipos y te muestra a que velocidad debes de ir, los protocolos de autorización.

ResponderBorrarTe recomiendo el siguiente enlace: http://blogs.technet.com/b/canitpro/archive/2013/10/09/step-by-step-create-a-site-to-site-vpn-between-your-network-and-azure.aspx

ADFS solo lo necesitas si deseas un single sign on entre tu red interna y los servicios y aplicaciones de Azure y si tienes el costo de invertir sino con AD connect suficiente para sincronizar usuarios y contraseñas.

Si has configurado un ambiente hibrido sigues manejando los profile desde el Directorio Local esto no se sincroniza en Azure.